説明

特徴:

- 新しい脅威から守るために、Definition Updates をダウンロードします。

- 完全スキャンを実行し、既知のセキュリティ脅威、バックドアスクリプト、データベースインジェクションを自動的に削除します。

- ファイアウォールは、SoakSoak やその他のマルウェアが、Revolution Slider やその他のプラグインの脆弱性を悪用するのをブロックします。

- 脆弱性のあるバージョンの timthumb スクリプトをアップグレードしてください。

プレミアム・フィーチャー:

- ブルートフォース攻撃やDDoS攻撃をブロックするために、wp-login とXMLRPC にパッチを適用してください。

- WordPress の Core ファイルの整合性を確認します。

- コンプリートスキャン実行時に新しい定義アップデートを自動でダウンロードします。

GOTMLS.NET でこのプラグインを登録すると、 「既知の脅威」 の新しい定義や自動削除などの追加機能、さらに古いバージョンの

timthumb など特定のセキュリティ脆弱性に対するパッチを利用できるようになります。更新された定義ファイルは、キーが登録されると管理画面より自動的にダウンロードできます。それ以外の場合、このプラグインは 「潜在的な脅威」 をスキャンするだけで、悪意のあるものを特定し削除するのはあなたに任されています。

注意:このプラグインは、新しいバージョンのプラグインや定義の更新がある場合に通知するために、GOTMLS.NETにアクセスします。WordPressがプラグインやテーマの新しいバージョンをチェックするときと同様です。最新の状態に保つことは、セキュリティプラグインの重要な部分であり、このプラグインは新しいプラグインや定義の更新がある場合に通知することができます。もし「自動通信」スクリプトに過敏な場合は、このプラグイン(またはWordPress全体)を使用しないでください。

心から感謝:

- バナー画像のデザイン提案とグラフィックデザインを担当したClarus Dignus 氏

- スペイン語の翻訳を提供してくださった webhostinghub.com の Jelena Kovacevicさんと Andrew Kurtis さん

- Marcelo Guernieri氏にはブラジル・ポルトガル語の翻訳をしていただきました。

- トルコ語の翻訳を担当したUmut Can Alparslan さん

- Micha Cassolaさんにドイツ語への翻訳に感謝します。

- Robi Erwin Setiawanさんにインドネシア語への翻訳に感謝します。

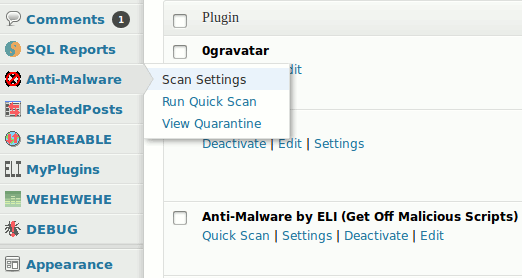

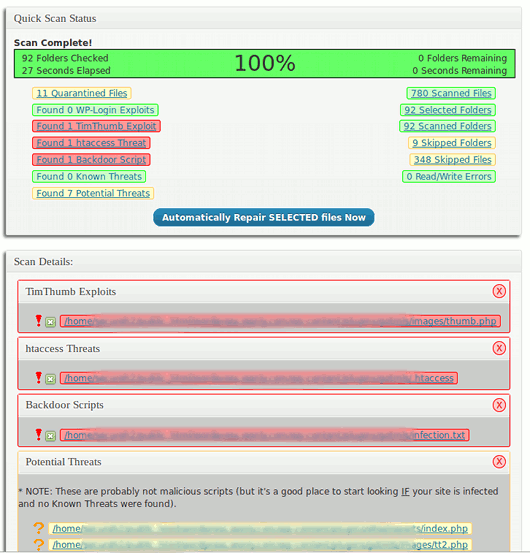

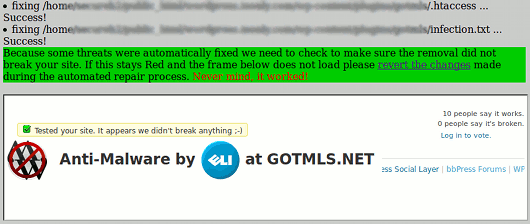

スクリーンショット

インストール

- プラグインをダウンロードし、WordPress の plugins ディレクトリ(通常は

/wp-content/plugins/) に解凍してください。 - WordPress の管理画面の「プラグイン」メニューからプラグインを有効化します。

- gotmls.net に登録し、最新の定義アップデートをダウンロードして、既知の脅威をスキャンします。

FAQ

-

なぜ登録する必要があるのですか ?

-

GOTMLS.NET に登録すると、新しい脅威の定義や、「既知の脅威」の自動削除、古いバージョンの timthumb や wp-login.php へのブルートフォース攻撃など特定のセキュリティ問題に対するパッチのダウンロードなどの機能を利用することができるようになります。それ以外の場合、このプラグインはあなたのサイト上の “潜在的な脅威 “をスキャンするだけで、それは良いから悪いを識別し、それに応じてそれらを削除するためにあなた次第となります。

-

Revolution Slider の脆弱性を修正するにはどうすればよいですか?

-

簡単に、あなたがインストールされている場合は、あなたのサイトに私のこのアンチマルウェアプラグインを有効にすると、それは自動的にRevolution Sliderの脆弱性を悪用しようとする試みをブロックします。

-

wp-login の脆弱性を修正するにはどうすればよいですか?

-

WordPress のログインページは、他のログインページと同様にブルートフォース攻撃を受ける可能性があります。この種の攻撃は、最近、より一般的になってきており、攻撃がサイトへのアクセスに成功しなくても、時々、サーバーが遅くなったり、応答しなくなったりすることがあります。このプラグインは、この種の攻撃が検出されたときに、WordPress のログインページへのアクセスをブロックするパッチを適用することができます。マルウェア対策設定ページの 「Brute-force Protection」 の下にある 「Install Patch」 ボタンをクリックするだけです。この件に関する詳細については、 私のブログをお読みください。

-

黄色で表示されている「潜在的な脅威」を自動的に削除できないのはなぜですか?

-

これらのファイルの多くは、eval やその他の強力な PHP 関数が完全に正当な理由で使用されており、そのコードをファイルから削除すると、サイトが機能しなくなったり、壊れたりする可能性が高いため、「脅威を知る」のみ自動削除機能を有効にしています。

-

潜在的な脅威が危険かどうか、どうすればわかるのでしょうか ?

-

リンク先のファイル名をクリックし、ファイルの内容ボックスの上にある番号の付いたリンクをそれぞれクリックすると、疑わしいコードが強調表示されます。悪意のあるコードかどうか判断できない場合は、そのままにしておくか、他の人に見てもらうようにしてください。悪質と判断した場合は、そのファイルのコピーを送ってください。

-

もし、スキャンが途中で止まってしまったら ?

-

まず、しばらく放置してください。サーバーに多くのファイルがある場合、かなり時間がかかることがあり、本当に動作していても、まったく動いていないように見えることがあります。しばらくしてまだ動かないようであれば、もう一度スキャンを実行してみてください。完全スキャンとクイックスキャンの両方を試してみてください。

-

そもそも、なぜハッキングされたのか ?

-

まず第一に、攻撃を個人的に受け取らないでください。多くのハッカーは定期的にインターネットをクロールし、簡単な標的を探す自動スクリプトを実行しています。おそらく、あなたのサイトは無意識のうちに簡単な標的となってハッキングされたのでしょう。それは古いバージョンの WordPress を実行しているか、バックドアや既知のセキュリティの脆弱性を持つプラグインやテーマをインストールしている可能性があります。しかし、私が最もよく見る感染のタイプはクロスコンタミネーションです。これは、あなたのサイトが他の感染しやすいサイトと共有サーバーにある場合に発生することがあります。ほとんどの共有ホスティング環境では、ハッカーが1つの感染したサイトを使用して同じサーバー上の他のサイトを感染させることができます。場合によっては、それらのサイトが異なるアカウントにある場合でも感染が広がることがあります。

-

再発防止のためにどうしたらよいですか ?

-

あらゆる種類のハッキングの試みからあなたのサイトを守る確実な方法はありません。とはいえ、簡単にターゲットにされないようにしましょう。基本的な対策としては、パスワードを強化する、すべてのサイトを最新の状態に保つ、 GOTMLS.NET のようなマルウェア対策ソフトで定期的にスキャンを行う、などがあります。

-

悪質なコードを削除しても、sucuri.net や Google セーフブラウジング診断のページで私のサイトが感染していると表示されるのはなぜですか ?

-

sucuri.netはスキャン結果をキャッシュしており、キャッシュをクリアするためにページの下部近くにある「強制再スキャン」の小さなリンクをクリックするまでスキャンを更新しません。Googleも感染したページをキャッシュしており、通常は再度サイトをクロールするまでに時間がかかりますが、Googleウェブマスターツールのマルウェアまたはセキュリティセクションでレビューをリクエストすることで、そのプロセスをスピードアップできます。 とにかくウェブマスターツールのアカウントをサイトに持っていることは、サイトに関する他の役立つ情報を提供できるため、良い考えです。

-

How can I report security bugs?

-

You can report security bugs through the Patchstack Vulnerability Disclosure Program. The Patchstack team help validate, triage and handle any security vulnerabilities. Report a security vulnerability.

評価

貢献者と開発者

Anti-Malware Security and Brute-Force Firewall はオープンソースソフトウェアです。以下の人々がこのプラグインに貢献しています。

貢献者変更履歴

4.23.57

- Removed session incompatibilities within the Brute-Force Login Protection that failed when other plugins had already output page headers.

4.23.56

- Upgraded Brute-Force Login Protection to integrate the JS check on the login form with the session check.

- Fixed definition update to only allow admin users to post the update, even if a valid nonce token is used.

- Improved the Nonce tokens to incorperate user_id and context for better security.

- Limited the Nonce token check to once single token per request for better security, instead of allowing multi-check capabilities with an array.

- Redesigned Scan History to retain more of the detailed scan results.

- Fixed usage of incorrect value for REMOTE_ADDR when the server is using a reverse proxy.

- Added an option to manually recheck the donation status.

- Checked code for compatibility with WordPress 6.4.3 and ClassicPress 1.7.2.

4.21.96

- Fixed another Undefined Index Warning in new installs when no definition updates have been downloaded.

- Improved timing of registration check and avoided cached results after new registrations are submitted.

- Added an option to manually recheck the registration status of the site.

- Checked code for compatibility with WordPress 6.3.1.

4.21.95

- Fixed the Undefined Index Warning created in the last release.

4.21.94

- Improved error handling for better scan completion.

- Checked code for compatibility with WordPress 6.3 and ClassicPress 1.6.0.

4.21.93

- Fixed the Undefined Index Warning when the Brute-Force Login Protection is invoked in certain situations.

- Checked code for compatibility with WordPress 6.2.2 and ClassicPress 1.5.3.

4.21.92

- Fixed the Uncaught Value Error when scanning files that use Windows-1252 encoding which is unsupported by the PHP function mb_regex_encoding.

- Fixed other minor PHP Warnings about Undefined Indexes.

4.21.91

- Fixed some HTML formatting issues.

- Fixed a JavaScript error in the scan engine that prevented second attempts to scan directories that failed on the first try.

4.21.90

- Fixed array compatibility with older versions of PHP.

4.21.89

- Added more late escapes and sanitizated all _SERVER variables.

- Checked code for compatibility with ClassicPress 1.5.0.

4.21.88

- Added late escapes to variables that were already escaped as requested by Code review team.

- 過去にスキャンされたディレクトリであり、現在は許可されたスキャンパスの外にあるディレクトリの存在をチェックしようとする際の、is_dir に関する PHP 警告を修正しました。

4.21.87

- Code review and cleanup, added more sanitization.

- Fixed an error when attempting to unserialize an array.

4.21.86

- Improved the removal of database injections when values are serialized.

- Fixed a vulnerability in using unserialize with Class Objects.

- Fixed PHP warnings about undefined indexes.

4.21.85

- Prevented infinite looping on recursive sub-directories.

- Changed some default values.

- Checked code for compatibility with WordPress 6.1.1 and ClassicPress 1.4.4.

4.21.84

- Removed the no_error_reporting option used for debugging when server errors are breaking the site.

- Checked code for compatibility with WordPress 6.0.2 and ClassicPress 1.4.2.

4.21.83

- Fixed XSS vulnerability on debug URLs introduced in the last release, thanks Erwan Le Rousseau.

- Updated code with other various minor improvements bug fixed.

- Checked code for compatibility with WordPress 6.0.1 and ClassicPress 1.4.2.

4.21.74

- Updated code with various minor improvements to efficiency and compatibility.

- Checked code for compatibility with WordPress 6.0.

4.20.96

- Fixed XSS vulnerability by removing unsanitized QUERY_STRING.

- Cleaned up Quarantine code, removing legacy functions and adding more detailed info.

- Fixed undefined variable notice and checked code for compatibility with WordPress 5.9.2.

4.20.95

- セキュリティ向上のため、入力されたすべてのユーザーデータにサニタイズとバリデーションを追加しました。

- WordPress 5.9との互換性を確認しました。

4.20.94

- XSS 脆弱性の修正と WordPress 5.8.3との互換性チェック。

4.20.93

- 未定義変数の警告を修正しました。

- PHP バージョン8.0との互換性のためにコードを更新しました。

4.20.92

- Micha Cassola 氏によるドイツ語翻訳を追加しました。

- ファイアウォールとの互換性を高めるため、Apache ソフトウェアのバージョンチェッカーを改善しました。

- Site Health の REST API チェックと競合していたセッションの互換性を修正しました。

- WordPress 5.8.1および ClassicPress 1.3.1との互換性を確認しました。

4.20.72

- 登録フォームを更新し、新しい iframe の制限に対応しました。

- Brute-Force パッチのセッションチェックを修正し、mod_rewrite を必要としないようにしました。

- WordPress Repository から古いコードを削除しました。

4.20.59

- 様々な細かいバグフィックスを行いました。

- ClassicPress の Core Files Definitions を追加しました。

- WordPress 5.7.2および ClassicPress 1.2.0との互換性を高めるため、コードを調整しました。

4.19.69

- 新しいフランス語の翻訳に起因する JavaScript エラーを修正しました。

- WordPress 5.4.1 との互換性を確認しました。

4.19.68

- 外部リンクを一部更新しました。

- PHP 7.4と WordPress 5.4 との互換性を高めるためにコードを調整しました。

4.19.50

- PHP の memory_limit が低く設定されているサーバーの DB Scan に、さらに多くのエラー処理を追加しました。

- Directory Scan Depth に0を指定することで、Directory Scan をスキップできるようにした (DB Scanに集中したい場合に使用)。

- 設定ページのいくつかのオプションに、ヘルプのヒントを追加しました。

4.19.44

- デフォルトで HTTPS を使用するようにリンクを更新し、いくつかの古い URL を修正しました。

- 様々なパフォーマンスの改善。

- DB スキャンにエラー処理を追加しました。

- PHP Notice が発生するいくつかのマイナーなバグを修正しました。

- Windows サーバーでパス検索が動作するように修正しました。

- WP 5.3 (最新版) との互換性を保つためにコードを調整しました。

4.18.76

- Nonce Token の作成と保存機能をクリーンアップしました。

- View Quarantine ページをクリーンアップし、リカバリーリンクを修正しました。

- ログインエラーのデバッグを追加 WP head and footer Hooks.

4.18.74

- 前回のリリースでの変更により生じた Nonce Token Errors のバグを修正しました。

4.18.71

- db_scan に wp_options テーブルを追加しました。

- db スキャン検査ビューのいくつかのマイナーバグを修正しました。

- いくつかの文言の変更、その他細かいフォマットの変更を行いました。

- WP 5.2.1 (最新リリース) との互換性を確認しました。

4.18.69

- yuzo-related-post プラグインの脆弱性についての警告メッセージを追加しました。

- 検疫のインターフェイスを更新し、再スキャン / 再クリーン機能を追加しました。

- 特定の条件下で、scan depth 配列に PHP Notice が発生するバグを修正しました。

- いくつかの文言の変更、その他細かいフォマットの変更を行いました。

- 不要になった古い JavaScript を削除しました。

- WP 5.2 (最新版) との互換性を確認しました。

4.18.63

- ファイアウォールのアップデートにおいて、False Positive によるロックアウトを引き起こす可能性のある重大なバグを修正しました。

4.18.62

- ファイアウォールの不具合により、一部の iPad 端末がログインできない不具合を修正しました。

- Examine File ウィンドウで一部のファイル形式をディスパッチできないエンコーディングのバグを修正しました。

- Examine File ウィンドウの File Details ウィンドウを復活させました。

- WP 5.1.1 (最新版) との互換性を保つため、コードを更新しました。

4.18.52

- データベースのコンテンツに直接注入されたリンクやスクリプトを探し、それらを削除する全く新しい DB スキャンカテゴリーを追加しました。

- ファイアウォールのランディングページを更新し、HTTPS に対応しました。

- 不要になった古いコードを削除しました。

- Complete Scan を実行する前に、キャッシュファイルをクリアする機能を追加しました。これにより、スキャンが高速化され、キャッシュページにマルウェアが保存されるのを防ぐことができます。

- WP 5.0.2(最新版)に対応するため、コードを更新しました。

4.17.69

- WP 4.9.8 (最新版) との互換性を保つため、コードを更新しました。

- SERVER_parts のオフセットが不明な場合の PHP Notice を修正しました。

- JavaScript で使用するために翻訳された文字列をシングルクオートでエスケープする。

4.17.68

- WP 4.9.7 (最新版) との互換性を保つため、コードを更新しました。

- プラグイン一覧の「設定」リンクから、サイズの合わないダッシュアイコンを削除しました。

- wordpress.org の vote WORKS へのリンク切れを削除しました。

- 既知の脅威を修正する際の優先順位をより効率的に変更しました。

4.17.58

- WP 4.9.4 (最新版) との互換性を保つため、コードを更新しました。

- css のダッシュコンサイズを修正しました。

- プラグインの設定から登録メールを更新する機能を追加。

- 古いバージョンから残っていた期限切れの nonce トークンをクリーンアップしました。

4.17.57

- WP 4.9.3(最新版)との互換性を保つため、コードを更新しました。

- 定義更新の登録フォームと代替ドメインが HTTPS で動作するように修正しました。

- タイトルチェックのエラーメッセージの文言を修正しました。

4.17.44

- ハッキングされたと表示されることを確認するためのタイトルチェックを追加しました。

- WP 4.8.3 (最新版) との互換性を保つため、コードを更新しました。

- Quarantine の Undefined variable エラーを修正しました。

- nonce のエラー出力における XSS 脆弱性を修正しました。

4.17.29

- 定義更新の URL を、必要な時だけ SSL を使用するように変更しました。

- PayPal のフォームを更新し、国内の IPN との互換性を向上させました。

4.17.28

- Umut Can Alparslan 氏に感謝し、トルコ語の翻訳を追加しました

- 古い定義ファイルを段階的に削除し、新しい脅威の種類をデフォルトで選択できるように自動更新を改善しました。

- マルチサイトインストール時の管理者ユーザー名変更機能を修正しました。

- 詳細ウィンドウが、ハイライトされたコードまでスクロールするように修正しました。

- 他の脅威の定義が有効な場合、潜在的脅威のスキャンを無効にするようにデフォルトを設定します。

- DB 格納用のエンコードされた定義配列。

- 新しいバージョンの Apache 用の XMLRPC パッチにおける構文エラーを修正しました。

- 自動更新機能に失敗した場合、手動更新にフォールバックする機能を追加しました。

- 前バージョンで追加された未定義変数に関する PHP ノーティスを修正しました。

- Apache のバージョン検出を改善しました。

- 自動更新機能を変更し、すべての定義ファイルおよびファイアウォールの更新を自動的にダウンロードするようにしました。

- PHP と Apache のバージョン検出機能を追加し、XMLRPC パッチを Apache2.4 ディレクティブで動作するように変更しました。

- Norton が False Positive として検出したため、onbeforeunload 関数を削除しました。

- PHP Version 7 で非推奨となったコードを削除しました。

- 一部の稀なグローバル変数の条件下で、配列から文字列への変換に関する PHP の通知を修正しました。

- ファイアウォールのオプションを追加しました。

- スキャンログを 「隔離」 ページから 「設定」 ページに移動しました。

- foreach の無効な引数に関する PHP 警告と、その他のバグを修正しました。

- オプションの “What to look for ” を修正し、変更が保存されるようにしました。

- WP 4.5で get_currentuserinfo 関数が非推奨となったため、get_current_user を wp_get_current_user に変更しました。

4.16.17

- WP 4.5 で add_object_page 関数が非推奨になったため、メニューアイテム配置オプションを削除しました。

- WP Firewall 2 との互換性を高めるためにファイアウォールオプションを追加しました。

- nonce トークンのデバッグ出力に存在する XSS 脆弱性を修正しました。

- ファイアウォールオプションを、管理メニューからリンクされる専用ページに移動しました。

- 管理メニューのクイックスキャンをスキャン設定ページの上部に移動しました。

- in_array 関数でパラメータ2が配列であることを期待した場合の PHP 警告を修正しました。

- いくつかの細かい外観の変更と、その他インターフェースの小さなバグを修正しました。

- W3 Total Cache が WordPress の set_transient 関数を破壊することで発生する Nonce Token エラーを修正しました。

- ブラジルのポルトガル語ファイルを追加しました。Marcelo Guernieri 氏の翻訳に感謝します

- 管理メニューの修正と、Windows サーバーで動作しない一部のリンクを修正しました。

- 管理メニューのクイックスキャンリストに Core Files を追加しました。

- 他サイトからログインした管理者による Cross-Site Request Forgery を防止するための nonce トークンを追加しました。

- スキャンされるファイル名によって引き起こされる XSS 脆弱性に対してハード化されました(Mahadev Subedi氏に感謝します)。

- wp-config.php の代替ロケーションでのブルートフォースパッチの互換性を改善しました。

- WordPress プラグインガイドラインを満たすために、Default Definitions のエンコーディングを削除する必要がありました。

- Brute-Force の新しいログインパッチの JavaScript を、ログインページでキャッシュを有効にした状態で動作するように改善しました。

- カスタムフィールドと JavaScript を使用した Brute-Force ログインパッチを改善しました。

- そのスキャン設定ページに保存ボタンを追加しました。

- XMLRPC Patch の “Unblock ” 機能の不具合を修正しました。

- 削除された検査項目をデータベースからパージするためのリンクを追加しました。

- ファイアウォールのオプションとして、すべての XMLRPC コールをブロックするオプションを追加しました。

- 検査とファイアウォールのオプションのいくつかの外観上のバグを修正しました。

- Quarantine に含まれるファイル数が多すぎる場合、memory_limit エラーが発生する不具合を修正しました。

- 検疫ファイルビューアに悪意のあるコードのハイライト機能を追加しました。

- 現在のユーザー名が “admin “の場合、管理者ユーザー名を変更する機能を追加しました。

- Brute-Force Protection パッチのコードを改善しました。

- Core Files Check で、いくつかの異常なファイル変更を修正できないバグを修正しました。

- マルチサイトのスキャンが極端に遅くなり、エラーになることがある大きなバグを修正しました。

- init 関数からすべての ajax 呼び出しを独立した関数に移動し、処理時間を改善しました。

- 検疫ファイルをデータベースに移動し、uploads の古いディレクトリを削除しました。

- 設定ページの HTML 出力における、いくつかの細かい書式の問題を修正しました。

- base64_decode が無効になっている場合の警告メッセージを追加しました。

- タグを変数でエンコードすることで、注入された HTML コンテンツに対してハード化されています。

- デバッグオプションで、個々の定義を除外するように修正しました。

- 検疫ファイル削除時に current_user_can と realpath で admin_init を強化しました (J.D. Grimes に感謝します)。

- 管理画面の別の XSS 脆弱性を修正(James H.さんに感謝)

- 管理画面の XSS 脆弱性対策(Tim Coen氏に感謝します)。

- Exclude Extensions の設定をデフォルトに戻す機能を追加しました。

- Quarantine の index.php ファイルのエンコーディングを変更し、より読みやすくしました。

- 一部の設定で PHP Notice が発生する小さなバグを修正し、いくつかのエラーメッセージに詳細情報を追加しました。

- Fix 処理時の実行時間を延長し、一度に Fix できるファイル数を増加させました。

- データベースに Quarantine ログを追加しました。

- PHP の Notice を投げるいくつかのマイナーなバグを修正しました。

4.15.16

- スキャンを開始する前に、新しい定義の更新をダウンロードする自動更新機能を作成しました。

- WordPress の Core ファイルを新しい定義ファイルの更新プロセスに追加し、Core ファイルの整合性をチェックするスキャン オプションを含めました。

- 修正されていない WordPress Core ファイルを自動的にホワイトリストに登録しました。

- ブルートフォース保護パッチをさらに改良し、その他インターフェイスの細かい外観を変更しました。

- フィルターインジェクションから私のプラグインの HTML を保護し、他のいくつかのマイナーなバグを修正しました。

- Quarantine フォルダーからファイルを削除する際の問題を修正しました。

- 修正に失敗した場合に表示されるエラーに、説明的な理由を追加しました。

- Examine Results ウィンドウのデフォルトの場所を復元するためのリンクを追加しました。

- 定義更新のエンコーディングを改善し、不十分なファイアウォールルールによってブロックされないようにしました。

- プレミアムサービスの混乱を避けるため、修正に失敗した場合に「寄付をお願いします」というメッセージを表示しないようにしました。

- 初期セッションのチェックからデバッグ警告を削除しました。

- Brute-Force Protection Installation のセッションチェックの書き換え互換性を改善しました。

- ブルートフォースプロテクションをインストールするオプションのセッションチェックを改善し、失敗時のエラーメッセージを追加しました。

- マルウェア対策メニューへのアクセスをネットワーク管理者のみに許可することにより、マルチサイトへの対応を改善しました。

- 隔離ページに簡易スキャン履歴を表示するリンクを追加しました。

- RevSlider Exploit の新しいバリエーションに対する保護を強化するために、ファイアウォールを更新しました。

- Brute-Force パッチをインストールする前に、セッションがサポートされているかどうかを確認するようにしました。

- 隔離されたファイルのスキャンをスキップするオプションを追加しました。

- Brute-Force パッチを更新し、複数回含まれる問題を修正しました。

- いくつかの細かいバグを修正 (ウィンドウの位置とCSSの改善、結果ページのクリーン化、新しいヘルプタブの更新、など)。

- このプラグインは、ユーザーが登録しない限り、私のサーバーの更新をチェックしないようにしました(このオプトインの要件は、WordPress Repository Guidelinesの一部です)。

- 拡張子によるファイルのスキップリストに social.png ファイルの例外を追加しました。

- Quarantine ディレクトリにあるファイルから Known Threats を削除するように修正しました。

- SoakSoak やその他のマルウェアが Slider Revolution の脆弱性を悪用するのをブロックする(これは現在広く蔓延している脅威である)。

- 設定ページから直接 Brute-Force 保護オプションを有効にしました。

- 小さな画面でウィンドウの位置が自動調整されるように修正しました。

4.14.47

- wp-login.php の Brute-Force による試行に対する保護を大幅に改善しました。

- 読み取り専用ファイルのパーミッションを設定しても、クリーニングできてしまう不具合を修正しました。

- PHP v5.4 で fatal error を発生させる pass-by-reference のマイナーバグを修正しました。

- Examine File ウィンドウのスタイルを改善し、より多くの情報を提供します。

- 暗号化ファイルリストのフォーム送信を、キーではなく配列値に変更しました。

- その他、細かい不具合を修正しました。

- Examine File ウィンドウを大きくしました。

- いくつかの小さなバグを修正し、いくつかの古いコードを削除しました。

- 新しいツイッターアカウントへのリンクを追加しました。

- クイックスキャンを再利用し、最も影響を受ける部分のみをスキャンするようにしました。

- 定義更新部で登録フォームをデフォルトで表示するように設定する。

- 高度な機能およびディレクトリの深さ判定に関するいくつかの小さなバグを修正しました。

- 最後にスキャンしたディレクトリを表示するセッションのバグを修正しました。

- WP 3.8 用にいくつかの小さな外観上のバグを修正しました。

- スペイン語の翻訳を追加しました。webhostinghub.com の Jelena Kovacevic 氏と Andrew Kurtis 氏に感謝します。

- コード内の文字列を更新し、他言語への翻訳に対応できるよう .pot ファイルを追加しました。

- 検査に「すべて選択」チェックボックスを追加し、検査から項目を削除するボタンを追加しました。

- 高度なセッション追跡のための trace.php ファイルを追加しました。

- 設定配列の menu_group 項目のインデックスが未定義のバグを修正しました。

- マルチサイトのネットワーク管理メニューに対応し、管理者アクセスを制限する機能を追加しました。

- 前回のリリースに関連するプログレスバーのセッションバグを修正しました。

- jigoshop と競合するセッションのバグを修正しました。(tragonflyflaさんありがとうございます)

- ホワイトリスト定義機能におけるいくつかのバグを修正しました。

3.07.06

- 定義更新と登録フォームの SSL 化に対応しました。

- ホワイトリスト機能をアップグレードし、重複を排除できるようにしました。

- WP-Login の脅威をダウングレードし、オプトインの修正に変更しました。

- ホワイトリストに追加する機能のバグを修正し、ファイルをホワイトリストに追加した後、定義ファイルを更新する必要がないようにしました。

- ファイルをホワイトリストに登録する機能を追加しました。

- 昨日のリリースで、一部のサイトでログインページが表示されないという大きなバグを修正しました。

- 流行っている wp-login.php のブルートフォースアタックに対応するパッチを追加しました。

- Quarantine からファイルを復元するプロセスを作成しました。

- その他、Winblows サーバーでのパスの問題など、いくつかの小さなバグを修正しました。

1.3.02.15

- Quarantine ディレクトリのセキュリティを改善し、一部のサーバーで500エラーが発生する問題を修正しました。

- 隔離されたアイテムのカウントを修正しました。

- Uploads ディレクトリに htaccess のセキュリティを追加しました。

- 隔離された項目をファイルエグザミナーにリンクさせる。

- バックドアスクリプトのスキャンカテゴリーを追加しました。

- 定義の種類を統合し、ホワイトリストカテゴリを追加しました。

- 定義更新を完全に再設計し、インクリメンタルアップデートを扱えるようにしました。

- メニューに「検疫の表示」を追加しました。

- 圧縮を有効にして動作するように出力バッファを強化しました(ob_gzhandlerのような)。

- ブランケットインクルードから保護するために、検疫をアップロードディレクトリに移動しました。

- ob_start が既に呼び出されている場合の出力バッファの問題を修正しました。

- 昨日のリリースで、一部のサイトでログインページが表示されないという大きなバグを修正しました。

- ファイルエラーの種類に応じたより詳細なエラーメッセージを追加しました。

- エラー処理全般を改善しました。

- マイナーなUIの改善といくつかのバグフィックスを行いました。

- スキャンエンジンを全面的に見直し、より優れたエラー処理で大規模なファイルシステムを処理できるようになりました。

- 自動修正処理の結果を強化しました。

- その他、いくつかの小さなバグを修正しました。

- ファイルビューアと自動修正処理の iFrame を強化しました。

- スキャン中のエラー処理を改善しました。

- ファイルビューワーと自動修正プロセスを iFrame に移動し、スキャン時間とメモリー使用量を削減しました。

- 読み取り専用のファイルに対する自動修正機能を強化しました。

- コードのクリーンアップ処理とスキャンの一般的な効率を改善しました。

- ポスト制限のある一部のサーバーとの互換性を高めるため、エンコード定義を更新しました。

- XSS の脆弱性を修正しました。

- 1人のユーザー / E メールで複数のサイト / キーを登録できるように変更しました。

- 自動更新のパスを変更し、すべての新しい定義更新の脅威レベルアレイを更新するようにしました。

- timthumb replacement patch を WordPress.org のプラグイン要件に従ってバージョン2.8.10に更新しました。

- ディレクトリを除外するオプションを省略した場合に、スキャンが行き詰まらないように修正しました。

- BACKSLASH ディレクトリ構造を使用する Winblows サーバーのサポートを追加しました。

- 定義の更新を、ファイルではなく DB に書き込むように変更しました。

1.2.03.23

- WordPress 用の最初のバージョンが利用可能です(コードは削除され、互換性はなくなりました)。